보안세상

아이콘은 문서 파일인데, 확장자는 실행 파일? 본문

안철수 연구소에서 2013년 12월05일에 발표가 있었네요.

흥미로워서 가져와봤습니다.

문서나 동영상 파일로 위장해 악성코드를 유포하는 것은 공격자들이 주로 쓰는 전형적인 수법 중 하나다. 이는 사용자에게 익숙한 파일의 형태로 위장해 악성코드를 쉽게 퍼뜨리기 위한 것이다. 최근 아이콘의 모양과 실제 파일의 형태가 다른 악성코드가 잇따라 발견되고 있어 사용자들의 각별한 주의가 필요하다.

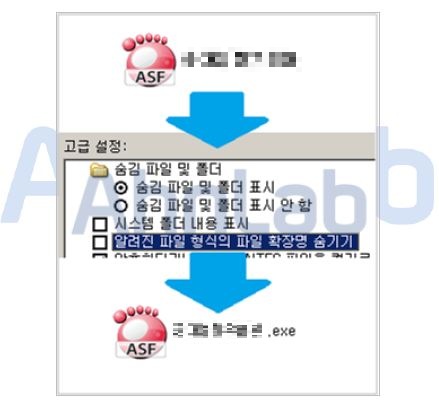

국내 한 기관에서 동영상 파일로 위장한 악성코드가 접수됐다. 사용자가 다운로드받은 것으로 보이는 특정 파일은 동영상 재생 프로그램에서 실행 가능한 .asf 형태의 아이콘의 모습을 하고 있다. 사용자는 별 의심 없이 동영상 파일을 실행할 수 있지만, 숨겨진 확장자 설정을 변경해 파일을 확인해보면 .asf 확장자가 아닌 윈도우 실행 파일인 .exe 파일임을 확인할 수 있다.

[그림 1] 숨겨진 파일 확장자 확인

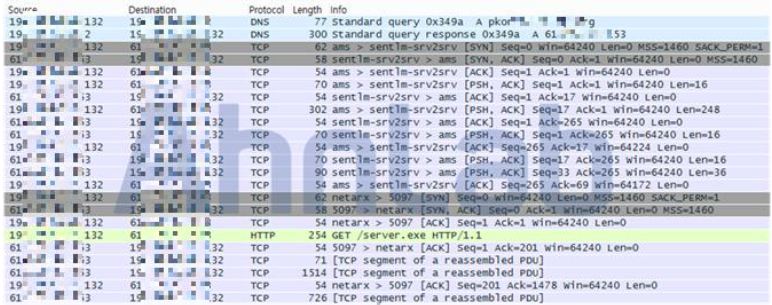

해당 파일은 시스템이 재시작되어도 동작할 수 있도록 레지스트리에 값을 등록한다. 또한 지속해서 특정 도메인으로 접속을 시도하며, 추가적인 파일을 다운로드받아 실행한다.

[그림 2] 네트워크 연결 로그

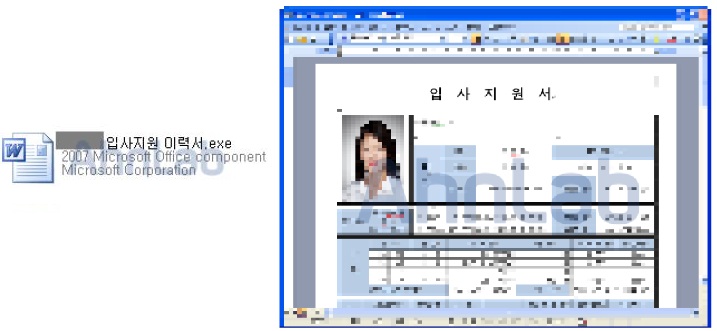

또 다른 기업에서는 인사 담당자 등을 대상으로 유포되는 이력서 파일로 위장한 악성코드가 발견되기도 했다. 이 악성코드는 MS 워드 오피스 문서 아이콘을 사용하고 있었지만, 실제 확장자는 .exe의 실행 파일이었다.

[그림 3] 문서 파일로 위장한 악성코드(왼쪽) / 입사지원서 문서 화면(오른쪽)

해당 파일은 악성코드를 실행하면 정상적인 문서가 나타나기 때문에 사용자는 악성코드에 감염된 사실을 인지하기 어렵다.

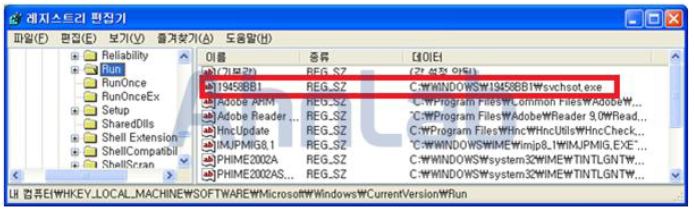

워드 문서가 실행되는 동안 악성코드(Pack_87server.exe)가 함께 생성되며 윈도우 시작시 자동 실행되도록 시작 레지스트리에 등록된다. [그림 4]는 윈도우 시작 레지스트리에 등록된 악성코드 (svchsot.exe)를 나타낸 화면이다.

[그림 4] 시작 레지스트리에 등록된 악성코드

또한 매시간 동작하도록 윈도우 예약 작업에 등록되어 동작한다. 해당 악성코드는 사용자의 키보드 입력 정보를 수집해 system32 폴더 하위의 특정 파일에 저장하며 주기적으로 특정 C&C서버에 연결을 시도하기 때문에 이를 통한 정보 유출 및 추가적인 위협이 발생할 수 있다.

해당 악성코드는 V3에서 진단 및 치료가 가능하다.

윈도우에서 파일 확장자 보기를 설정하는 방법은 시큐리티레터 499호 ‘파일의 확장자를 확인하는 아주 간단한 방법’을 통해 확인할 수 있다.

'공부' 카테고리의 다른 글

| SQL Injection의 우회 패턴 종류 (0) | 2015.06.23 |

|---|---|

| SQL인젝션(sql injection) 우회 패턴 (0) | 2015.06.23 |

| NAT와 PAT 예제 풀이 (0) | 2015.06.22 |

| NAT방식과 PAT방식 예제 (0) | 2015.06.21 |

| NAT와 PAT 기본 세팅 및 명령어 (0) | 2015.06.20 |